2025年5月28日より、上記写真の川崎市にオフィスを移転します。JR南武線、東急田園都市線の溝の口駅よりバス5分(徒歩12分)のかながわサイエンスパークという研究開発企業が100社以上集まるビルの4階です。より一層、最先端の技術や高品質なサービスを提供できるように取り組んで行きたいと思います。詳しくは、弊社ホームページのアクセスをご覧ください。今後ともよろしくお願いいたします。

カテゴリー別アーカイブ: お知らせ

Bluetooth Range Measurement

![]()

情報源:

New Core Specification v5.3 Feature Enhancements | Bluetooth® Technology Website

誤差30cm以内の距離測定を無線で行うBluetooth Range Measurementの規格化が進んでいます。現在、version 0.9の段階で、近いうちにversion 1.0が正式発表されます。

基本原理は、Time of Flight(ToF)で電波の往復の時間を計測するものです。ただし、そのまま、電波の往復の時間を計測しようとすると、誤差が大きいため、複数の周波数での位相のずれから距離を推定する方法を用いています。複数の周波数で計測するため、屋内などマルチパス環境での距離測定も比較的正確に行えます(明らかに屋外の方が有利ですが)。

なお、1回の計測に時間がかかるため、100台などの距離を同時に計測するアプリケーションには向いていません。そういう場合は、弊社でもすでに提供しているBluetooth Direction Findingを利用することをお勧めします。

弊社でも、Bluetooth Range Measurementの対応を進めておりますので、お気軽にお問い合わせください。

視覚障害者のためのハンズフリー音声ガイドによる絵画鑑賞会

弊社フィールドデザイン株式会社が技術協力した、信州大学 教育学部の小野文子准教授(美術史)のプロジェクト「視覚障害者のためのハンズフリー音声ガイド」の絵画鑑賞会が2023年5月31日に長野盲学校にて開催されました。この模様は、読売新聞 長野地方版にて、2023年6月3日の朝刊にて、詳しく報道されています。

このプロジェクトは、小野准教授が、視覚に障害のある人が一人で自由に絵画鑑賞を楽しむことができるようにと開始したものです。

ここで使われている装置は、BluetoothのDirection FindingとLE Audio ( Broadcast )の技術が実装されています。閲覧者が絵画の一定の距離・角度以内に入るとオーディオガイドが流れるというものです。大掛かりなシステムやセットアップの手間を必要とせず、音声ファイルのSDカードをいれた送信機と受信機だけで簡単にオーディオシステムを構築できることが特徴です。子供たちが興味深く絵画を鑑賞し、喜んでくれたことが印象的でした。今後は、2023年6月7日に松本盲学校で絵画鑑賞会を実施し、その後は、全国の盲学校に広めていく予定です。

Bluetooth v5.4が公開されました

Bluetooth ver 5.4が2023年1月31日に公開されました。今回の変更は、主に、電子棚札Electric Shelf Label(ESL)に対応させることが目的です。

以下に追加された点を記載します。

- Periodic Advertising with Responses (PAwR): PAwRはアドバータイズを双方向通信に拡張する仕様です。ネットワークトポロジーは、アドバータイズですので1対多となり、かつ、受信側が応答をできるというものです。応答は、指定されたスロットで応答するものとなるため、混信はしません。なお、リアルタイム性は保証していません。ESLに対する仕様となってます。

- Encrypted Advertising Data: アドバータイズを暗号化する仕様です。これも、ESLの値段設定を行う際に、悪意を持った第3者に上書きされないためのものです。

- LE GATT Security Levels Characteristic(SLC): GATT characteristicアクセスにSecurityがかかっているかを調べる仕様です。GAPのcharacteristicにUUID:0x2BF5のLE GATT Security Levelsというものが追加になり、これを暗号化なしで読むことで、Security ModeとLevelがわかるようになります。これまでは、characteristicにセキュリティがかかっているかはクライアント側はわかりませんでしたので、まず、アクセスし、insufficient encryptionなどが返った場合は、ペアリングをした後に、再度、アクセスする必要がありました。しかし、このSLCを事前に読むことで、先にペアリングしてからcharacteristicにアクセスをするというスムースな処理ができます。

- Advertising Coding Selection: HCIレベルで、Coded PHYを使ったアドバータイズに関して、S=2, S=8の指定ができる仕様です(これまでは指定できなかった)。

弊社でも、最新のBluetooth規格に対応した開発をしておりますので、お気軽にお問い合わせください。

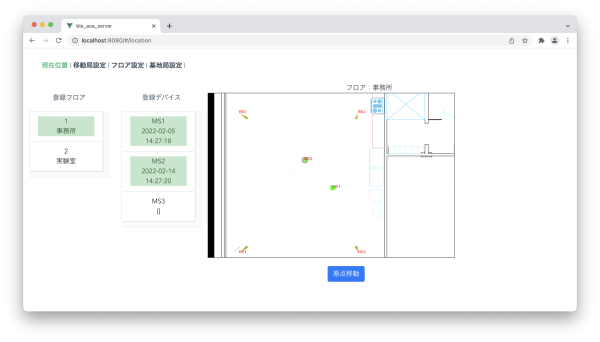

BLE位置情報プラットフォームの提供開始

BLE位置情報プラットフォームの提供を開始しました。このプラットフォームは、Bluetooth Direction Findingの技術を使い、角度から2次元上の位置を推定する画期的な製品です。角度の検出から、位置推定まで、弊社の独自技術にて実現しており、GPSが使えない屋内や、ビルなどが多くGPSが届かない街中などで、リアルタイムに現在位置を確認できます。屋内での物品管理や、倉庫内のロボット位置管理などに利用できます。

デモなども可能ですので、お気軽に、お問い合わせください。

Bluetooth ver 5.3が公開されました

情報源:

New Core Specification v5.3 Feature Enhancements | Bluetooth® Technology Website

Bluetooth v5.3が公開されました。大きな追加は、LE Audio時のConnection Updateの高速化(Connection Subrating)です。

以下に変更・追加された点を記載します。

- Periodic Advertisingの変更(LEのみ):ver 5.2までは定期的なAdvertising用のAUX_SYNC_INDパケットを無線部分が受信すると、すべてをホスト(PCのプロセッサやスマホのプロセッサなど)に送っていました。毎回、ホストが起き上がって処理するため、消費電力の無駄になっていました。

ver 5.3では、AUX_SYNC_INDに、ADI(AdvDataInfo)フィールドをつけることが可能になり、重複したパケットを判別できるようになりました。重複したパケットを破棄することで、ホストの負担を減らすことができます。 - 暗号鍵のサイズ変更(BR/EDRのみ):BR/EDRで暗号鍵サイズのネゴシエーションができるようになりました。

- Connection Subrating(LEのみ): LE Audioなどで、音楽を聴いてない時は、Connection Eventの間隔は広くし、低消費電力を保ちます。音楽を再生した時には、Connection Eventの間隔を短くし、音声データを転送します。これまでの規格では、数秒かかるConnection Update Procedureによって、これらを制御する必要がありました。

ver5.3からは、subrate factorという概念を取り入れ、connection eventの間隔は一定ですが、connection eventをスキップできる機構を取り入れました。このことにより、低消費電力を保ちながら、素早い音声再生が可能となります。 - Channel Classification(LEのみ):これまでは、セントラルからしか通信チャネルマップの更新はできませんでした。しかし、セントラルとペリフェラルが離れていると、遠近問題(無線LANでいう隠れ端末問題のようなもの)が発生し、セントラル側では空いているチャネルでも、ペリフェラル側では混んでいるという現象が発生します。

そこで、ver5.3からはペリフェラルからチャネルマップ情報をセントラルに通知できるようになりました。これをセントラルはチャネルマップ生成の時に参考にすることができます。 - AMPの廃止:IEEE802.11のPHYを使ったAMPの仕様が削除されました。そもそも、誰も使ってない仕様でしたので、影響は何もありません。

弊社でも、最新のBluetooth規格に対応した開発をしておりますので、お気軽にお問い合わせください。2021年7月29日現在、Direction Findingは、技術的に確立していますが、LE Audioに関しては、対応デバイスが出てくるまで、様子見をしています。

オフィスの移転(大崎ブライトコア)

2020年9月7日より、業務拡大に伴い、大崎にオフィスを移転します。山手線大崎駅より徒歩2分の大崎ブライトコアというビルの4階です。詳しくは、弊社ホームページのアクセスをご覧ください。今後ともよろしくお願いいたします。

Bluetooth 5.2

2020年1月6日に、Bluetooth SIGが、ver 5.2の仕様を発表しました。主な追加機能は下記のものです。

- Enhanced Attribut Protocol(EATT):複数の並列アクセスを可能にしました(以前のATTは1アクセスごとにしかできなかったため)。また、これに関連してL2CAPでのCreditを使ったフローコントロールも拡張されています。

- LE Power Control:動的な送信パワー制御を可能にした。これにより、必要最低限のパワーで通信することができるようになりました。

- LE Isochronous Channels: リアルタイム伝送用のチャネルを追加した。これは、リアルタイムのデータ転送をするチャネルの追加で、今後発表されるLE Audioのベースとなるものです。

これまでオーディオ伝送のアプリケーションを開発するには、Classic BT(ver2.1+EDR)を利用しないとできませんでした。

しかし、LE Isochronous Channelsは、Bluetooth Low EnergyでAudioを伝送することができるもので、これまでのBluetooth Low Energyを違うものに変えます。

これは、同時に複数のデバイスにオーディオを転送できたり、ブロードキャストが可能になったりと、これまでにない新たなアプリケーションが生まれることが予想されます(両方ともClassic BTにはできませんでした)。

なお、オーディオコーデックの処理は重いため、現状のBluetooth Low Energyのプロセッサでは処理できないので、外付けのCODEC ICが必要になると思われます。いずれにしろ、フィルター、エコーキャンセラー、ノイズリダクションなど複数のリアルタイム処理が必要なため、DSPのようなものが必要になるので、外付けのICが必要になります。

詳しい仕様は、Bluetooth技術コラム参照ください。

Wi-Fi CERTIFIED 6

“Wi-Fi6″の認証プログラムが開始され、市場に製品がそろってきました。”Wi-Fi6″とは、Wi-FiのIEEE802.11ax規格の認証プログラムのことです。従来は、IEEE802.11nの時は”Wi-Fi CERTIFIED n”、IEEE802.11acの時は”Wi-Fi CERTIFIED ac”と呼んでいました。しかし、IEEE802.11の添え字の1文字アルファベットが終わってしまったので、今後は、ac, axなど2文字になっていきます。そうなると混乱する人が増えるので、”Wi-Fi6″など簡略化するように変えたのだと思われます。

“Wi-Fi6″(IEEE802.11ax)の主な技術的な変更点は下記になります。

- 1024QAMを採用しました(IEEE802.11acでは256QAMです)。

- アクセス方式にOFDMAを採用しました(IEEE802.11acではOFDMのCSMA/CA方式です)。

- 上りもMU-MIMOを採用しました(IEEE802.11acでは下りのみです)。

弊社でもIEEE802.11acのドライバー開発を行っていますが、今後はWi-Fi 6(IEEE802.11ax)の開発に移っていきます。また、”Wi-Fi 6″で使われている技術は非常に面白いので、技術コラムにも順次追加していきます。

Bluetooth Direction Finding Feature

2019年1月21日にBluetooth ver5.1が公開されました。大きな追加として、AoA(Angle of Arrival), AoD(Angle of Departure)を使って、相手と自分の位置関係を取得する機能があります。基本的には、フェーズドアレーアンテナで電波の位相差から到来角度を取得する技術で、軍事用レーダーで使われているものと同じ原理です。また、似たような技術として、Wi-Fi(IEEE802.11n以降)のMIMO技術があり、複数アンテナで受信した異なる位相の電波信号を合成する技術で、かなり前から使われています。このDirection Finding機能は、Bluetoothの仕様書では、位相差検出をしやすくするために無変調波(all 1s)を送るような拡張がされています。どれくらいの精度が出るかは、半導体ベンダーや製品メーカーの実装しだいというところです。

(2021年10月追記) 弊社でも、2021年10月よりBluetoothのDirection Finding機能を搭載したサービスを提供中です(BLE位置情報プラットフォーム)。